集成HIPS主动防御 反木马利器天琊试用

2008年的互联网,依旧像往年一样动荡不安,并且各种木马病毒事件也依然层出不穷,在面对各种木马攻击热潮不断掀起之时,众多杀毒软件显得格外疲惫,很难招架如此猛烈的攻击。于是笔者从网上找到了一款比冰刃更加优秀的反病毒辅助查杀工具,它就是集成最为流行的HIPS主动防御功能的天琊。

“天琊 V1.0(测试版)”是一款集进程管理,文件管理、SSDT服务表管理、SHADOW服务表管理、内核模块察看、Inline Hook扫描、日志导出、保险箱、主动防御(主要针对保险箱功能)于一身的强大的安全反病毒辅助工具,是用户保护电脑的必备工具。不过要注意的是目前该软件只支持Windows 2003、Windows XP、Windows 2000、Windows 9X运行环境,并不支持Windows Vista系统,所以使用Vista系统用户,还需等待天琊的升级版问世。

利用天琊从进程里找“马脚”

众所周知,木马和病毒要想生存,必须在受害主机里插入进程,或者对系统已有进程采取注入、Rootkit等方式来隐藏自己进行运行。所以通常当大家中毒后,也都会从进程来寻找木马病毒的蛛丝马迹,但是由于国内第三检查工具的业余,经常会有木马病毒漏网的情况出现,因此这里不妨运行“天琊”安全工具,单击上方“进程”按钮,即可帮你快速找到潜伏很深的木马病毒。

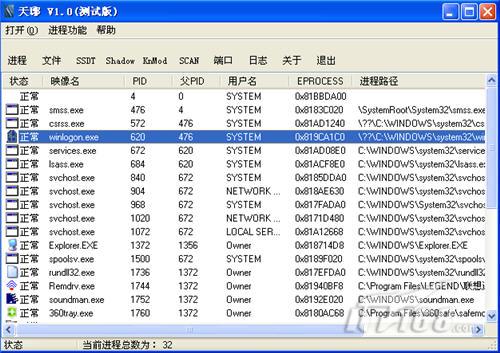

打开“天琊进程”管理界面,大家可以清楚的看到每个运行进程的检测信息,这里“状态”标识最为重要,一般用于查找Rookit隐藏木马,即标记为“隐藏”文字标识就很有可能是木马进程了。“映像名”、“PID”栏则识别进程,而后面的父PID栏,我们一般通过它来查找创建此进程的父ID,从而可以方便找到木马病毒所调用的进程。用户名则是运行进程的权限,进程路径顾名思义就是所对应的进程文件路径(图1)。

刚才笔者已经讲到通过“状态”标识,可以很快找到采用Rootkit隐藏木马的进程,但是不排除有些木马有反检查的功能,所以软件还为大家提供了三种检查隐藏木马进程的方式,让其伪装木马无路可逃。在进程管理界面里,右击某个进程名称,在弹出快捷菜单内,可以选择三种进程检测(图2)。

“枚举进程方式1”是通过枚举Session Processlinks链表实现进程列表显示,而且它还按启动顺序排列进程,最后启动的进程排在列表的第一位,因此可以很方便的通过启动时间来判断隐藏木马了。“枚举进程方式2”采用枚举系统句柄表方式来显示进程,而这种优点在于它可以显示出已退出的隐藏进程。“枚举进程方式3”综合前两种枚举进程的方式,来检测出Rootkit隐藏木马进程。如果通过以上的方法,发现了木马进程存在,那肯定是要删除了,天琊为大家提供了四种终止木马进程的方案。

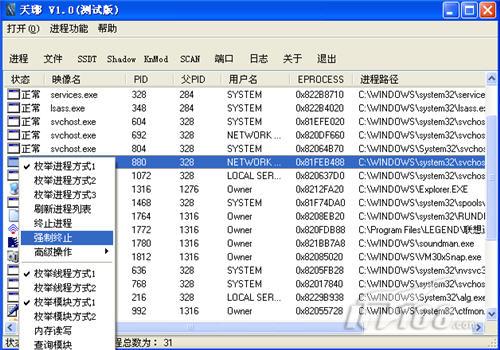

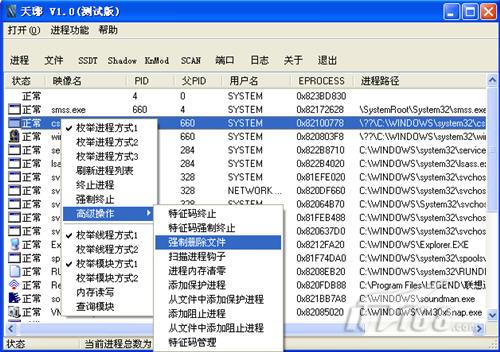

这里在界面里右击木马进程,选择“终止进程”选项,就会以普通方式结束进程。选择“强制终止”选项后,即使有些木马带有进程保护装置,也会被天琊的强制功能结束掉(图3)。而在下方的“高级操作”子菜单里有两种进程终止方式:第一种特征码终止则是在常规结束进程基础上加上了特征验证码,来阻止程序启动。第二种特征码强制终止则是在强制终止方式基础上,加上了特征码验证来让木马进程无法再次被运行。

一般来说我们只用前两种方式来结束木马进程,而后两种方式则是应用到对木马病毒的进程守护,以防止木马进程再次被启动。当然这里也不排除,你无意禁止了某个正常的进程,可以依次选择“高级操作”→“特征码管理”选项,然后在弹出的“管理界面”内,选择“禁止”单选框,此时就会显示出被禁止的程序进程,从中选择无意禁止的进程后,单击“删除”按钮,就可恢复其正常进程的运行。

另外天雅这款软件,还提供了对其他进程的检测功能,例如线程枚举、模块查找与浏览等,特别是线程枚举里的“检测方式2”,可非常准确的查找出,电脑里隐藏的线程隐藏木马,这是其他同类软件不多见的检测功能。当然如果你想要对DLL型注入木马进行检测,或许以上所介绍的检测就用不上了,不过软件为大家考虑的很周全,对模块提供了两种检测方式,例如“枚举模块方式1”通过先后加载排列顺序,可以很轻松找到陌生的可疑木马。而通过“枚举模块方式2”的查询功能,可找到电脑里木马病毒的DLL文件宿主,从而可以将木马病毒一网打尽。

将木马病毒“连根拔起”

虽然找到木马和病毒的进程,并且也已经将其结束“封存”了,但是这些都只是暂时的。如果你重新启动一下计算机,这些木马和病毒完全有可能死灰复燃,继续对系统进行恶意破坏。所以对于确定的木马进程文件,一定要将它彻底删除,绝不能手下留情。当然也不排除,你在删除过程中,碰到无法删除的病毒文件,例如注入、Rootkit等,这里你就可以利用天琊的病毒清除功能,将其病毒痛快的赶出自己的电脑。

在“天琊”操作界面内,找到并且右击删除不掉的病毒文件,然后选择“强制删除文件”选项,就可强制删除进程所对应的文件。除此之外,在文件页面中软件还内置资源管理器,从中可以看到采用内核Rootkit隐藏的木马文件,并且还提供了强制删除病毒文件的功能。在“天琊”界面上方,单击“文件”按钮,切换到文件管理器界面,然后右击想要删除的木马文件,选择“强制删除”选项,就可采用强制性删除方式将病毒文件彻底删除(图4)。而如果碰到独占方式的木马病毒文件,我们就需要通过“解锁并强制删除”的功能,将此类顽固的病毒文件删除。

防范过主动防御的木马

现在的杀软不只用被动的查杀方式防御木马病毒,还采用了主动防御的方案,来自动巡查并拦截系统的一切不良程序的运作。的确木马和病毒也因此“收敛”了不少,但是它们也不是吃素的,很快对其安全措施推出的强大功能做出了反击,例如通过改写系统SSDT表来实现突破,从而使杀软形成虚设。不过天琊软件为大家提供了SSDT服务表管理功能,可对SSDT服务表进行查看、修改、恢复。

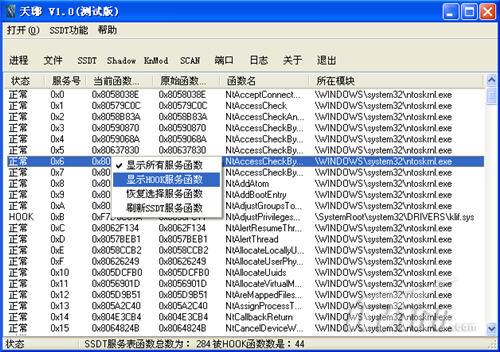

在“天琊”操作界面上方单击“SSDT”按钮,就可进入到SSDT表页面,其程序为大家提供了两种浏览方式,这里“显示所有服务函数”可显示所有服务表函数信息,如果要想检查被修改的SSDT表函数,请右击选择“显示HOOK服务函数”选项,就可立即显示出存在问题的函数列表(图5)。当然如果查找到有问题的函数列表,只要使用“恢复选定服务函数”命令,就可恢复被木马病毒修改过的SSDT表。

进程“守护神”,让木马病毒无从侵入

“天琊”软件,不光为大家提供了以上检测进程的功能,而且它还提供了一个保险箱功能,主要是通过保护重要程序窗体、内存,来阻止进程的注入,这样就可以在一定程度上防止木马病毒的侵入。

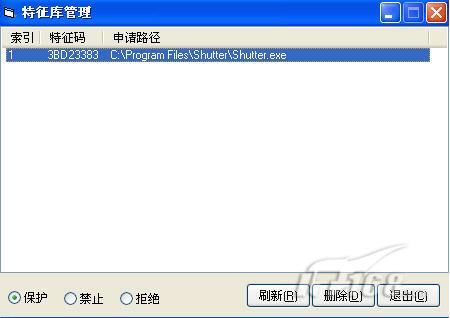

这里例如要保护IE程序,在其进程列表上方右击,依次选择“高级操作”→“添加保护进程”选项,就可对IE浏览器进程实现保护了。也可以使用“文件中添加保护进程”选项,指定要保护的程序文件,同样其程序所对应的进程也会受到保护。反之如果想对受保护的进程取消,只要右击受保护进程,依次选择“高级操作”→“特征码管理”选项,在弹出的“特征库管理”对话框内,找到想要去掉保护的程序信息(图6),选择“保护”选项,并且单击“删除”按钮,即可取消对其进程的保护。